2016-10-24

7946

0

原文地址:http://drops.wooyun.org/web/15556

0x00 什么是CSRF

CSRF全称Cross Site Request Forgery,即跨站点请求伪造。我们知道,攻击时常常伴随着各种各样的请求,而攻击的发生也是由各种请求造成的。

从前面这个名字里我们可以关注到两个点:一个是“跨站点”,另一个是“伪造”。前…继续阅读 »

2016-10-24

4391

0

原文地址:http://drops.wooyun.org/binary/8640

0x01 简介

http://drops.wooyun.org/tips/8296文中提到了脱壳七大法,然而实际上我有八大法!而网上的那些教程都是你复制我的,我复制你的,千篇一律。朋友看了之后,依然不懂~

那篇文章中有UPX脱壳笔记,tElock脱壳笔记,PEncrypt脱壳笔记.但是我认为应该…继续阅读 »

2016-10-24

4060

0

原文地址:http://drops.wooyun.org/tips/6972

通过灰盒Fuzzing技术来发现Mac OS X安全漏洞

翻译-原文地址:security.di.unimi.it/~joystick/pubs/eurosec14.pdf

注:部分不太重要的没有翻译。

0x01 前言

内核是所有操作系统的核心,它的安全性非常重要。任何地方一个漏洞,都足以危害整个系统的…继续阅读 »

2016-10-24

4166

0

原文地址:http://drops.wooyun.org/news/1373

(更多…)

2016-10-24

4641

0

原文地址:http://drops.wooyun.org/tips/4523

0x00 背景与简介

这篇文章主要讲了如何在模拟环境下调试设备固件。

作者:Zach Cutlip

原文链接:http://shadow-file.blogspot.gr/2015/01/dynamically-analyzing-wifi-routers-upnp.html。

在分析嵌入式设备的固件时,只采用静态分析方式通常是不够的。你需…继续阅读 »

2016-10-24

3372

0

原文地址:http://drops.wooyun.org/tips/734

0x00 前言

大家好,我们是OpenCDN团队的Twwy。这次我们来讲讲如何通过简单的配置文件来实现nginx防御攻击的效果。

其实很多时候,各种防攻击的思路我们都明白,比如限制IP啊,过滤攻击字符串啊,识别攻击指纹啦。可是要如何去实现它呢…继续阅读 »

2016-10-24

6180

0

原文地址:http://drops.wooyun.org/binary/14360

0x00 前言

玩CTF的赛棍都知道,PWN类型的漏洞题目一般会提供一个可执行程序,同时会提供程序运行动态链接的libc库。通过libc.so可以得到库函数的偏移地址,再结合泄露GOT表中libc函数的地址,计算出进程中实际函数的地址,以绕过ASLR。这…继续阅读 »

2016-10-24

3893

0

原文地址:http://drops.wooyun.org/tools/1344

0x00 背景

偶尔会遇到这样的情况,防火墙规则极大的限制外网的访问(这种情况经常是一个白名单来处理,仅仅允许少量的主机和外网产生连接)想要下载一下二进制文件到目标主机上,就会很麻烦。

我们来假设这样的一个情景:你已经拥…继续阅读 »

2016-10-24

4205

0

原文地址:http://drops.wooyun.org/tips/8971

0x00简介

DNS TXT记录一般用来记录某个主机名或者域名设置的说明,在这里可以填写任何东西,长度限制255。绝大多数的TXT记录是用来做SPF记录(反垃圾邮件)。本篇文章主要介绍如何使用nishang通过创建TXT记录执行powershell脚本。当然,首先你…继续阅读 »

2016-10-24

4018

0

原文地址:http://drops.wooyun.org/tips/8638

0x00 常见网络钓鱼方式

攻击者进行网络钓鱼的方式常有以下几种:

1. 通过修改受害者hosts文件(C:\WINDOWS\system32\drivers\etc\hosts)来实现;

2. 通过修改受害者dns来实现;

3. 已经进入路由器,直接修改路由器的DNS。

罗列的并不全,之后遇到…继续阅读 »

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

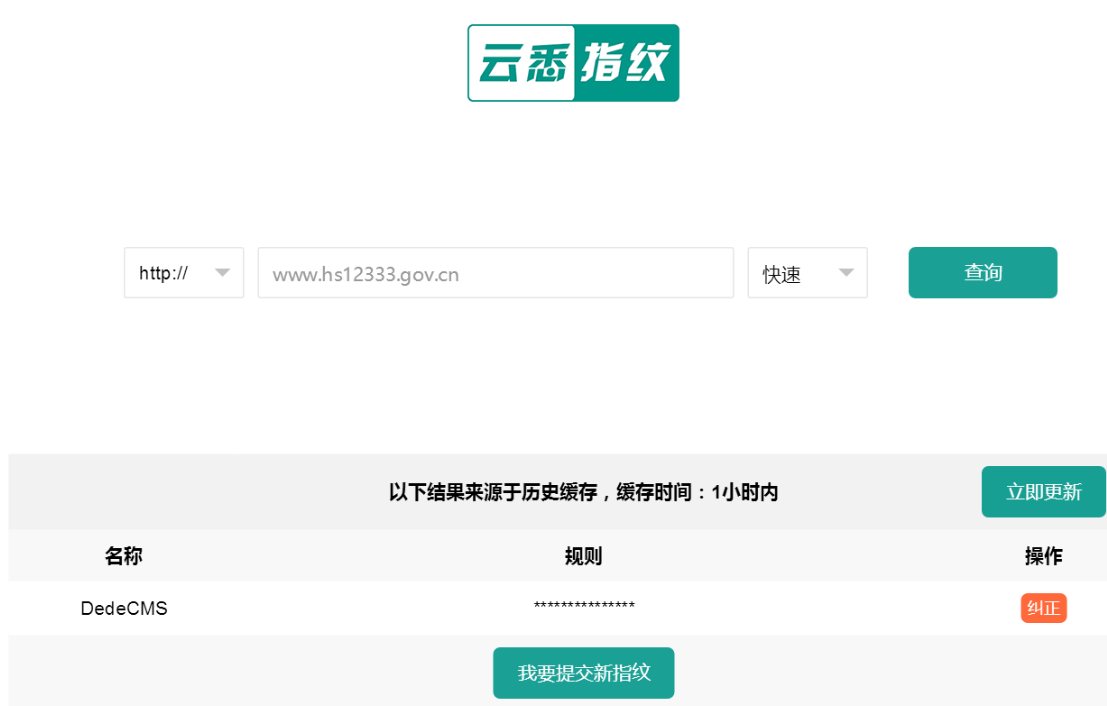

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666