2016-10-24

8727

0

原文地址:http://drops.wooyun.org/tips/9405

0x00 背景

XDCTF2015是我觉得很给力的一次CTF,题目难度适中,也没出什么乱子,圆满结束了。

向来CTF是很容易出乱子的,有时候乱子来自于自身,比如某年的XDCTF因为学校机房停电导致初赛停顿了几个小时。当然,更多的乱子来自于“黑客…继续阅读 »

2016-10-24

7668

0

原文地址:http://drops.wooyun.org/tips/16041

0x00 引子

最近国内各种CTF层出不穷,看出来国家对于信息安全终于决定下重本了。因为本人比较喜欢研究怎么藏东西,所以一开始在CTF队组建的时候,就负责了misc(杂项)中的Stego部分,中文翻译过来是“隐写术”。

乌云上也有好几篇关…继续阅读 »

2016-10-24

6209

0

原文地址:http://drops.wooyun.org/papers/155

0x00 简要介绍

CSRF(Cross-site request forgery)跨站请求伪造,由于目标站无token/referer限制,导致攻击者可以用户的身份完成操作达到各种目的。根据HTTP请求方式,CSRF利用方式可分为两种。

(更多…)

2016-10-24

5842

0

原文地址:http://drops.wooyun.org/papers/2466

0x00 背景

CRLF Injection很少遇见,这次被我逮住了。我看zone中(http://zone.wooyun.org/content/13323)还有一些同学对于这个漏洞不甚了解,甚至分不清它与CSRF,我详细说一下吧。

CRLF是”回车 + 换行”(\r\n)的简称。在HTTP协议中,HTTP Header与H…继续阅读 »

2016-10-24

4967

0

原文地址:http://drops.wooyun.org/tips/16042

0x00 前言

最近在研究Microsoft Windows Media Center - .MCL File Processing Remote Code Execution (MS16-059)的过程中接触到了cpl文件,于是对其做了进一步研究,发现了一些有趣的细节,分享给大家。

0x01 简介

CPL文件,是Windows控制面板扩展项,CPL全拼…继续阅读 »

2016-10-24

3570

0

原文地址:http://drops.wooyun.org/tips/2730

游戏地址:http://fun.coolshell.cn/

一个很有意思的小游戏,也很费脑子的说TAT

0-Fuck your brain

本关地址:http://fun.coolshell.cn/first.html

进去以后,发现一些乱七八糟的东西,下面一行提示:My brain has been fucked,通过BaiDu得知这是一种编程语言,称…继续阅读 »

2016-10-24

3881

0

原文地址:http://drops.wooyun.org/tips/4342

注:译文未获得平底锅授权,纯属学习性质翻译

原文:https://www.paloaltonetworks.com/content/dam/paloaltonetworks-com/en_US/assets/pdf/reports/Unit_42/unit42-cool-reaper.pdf

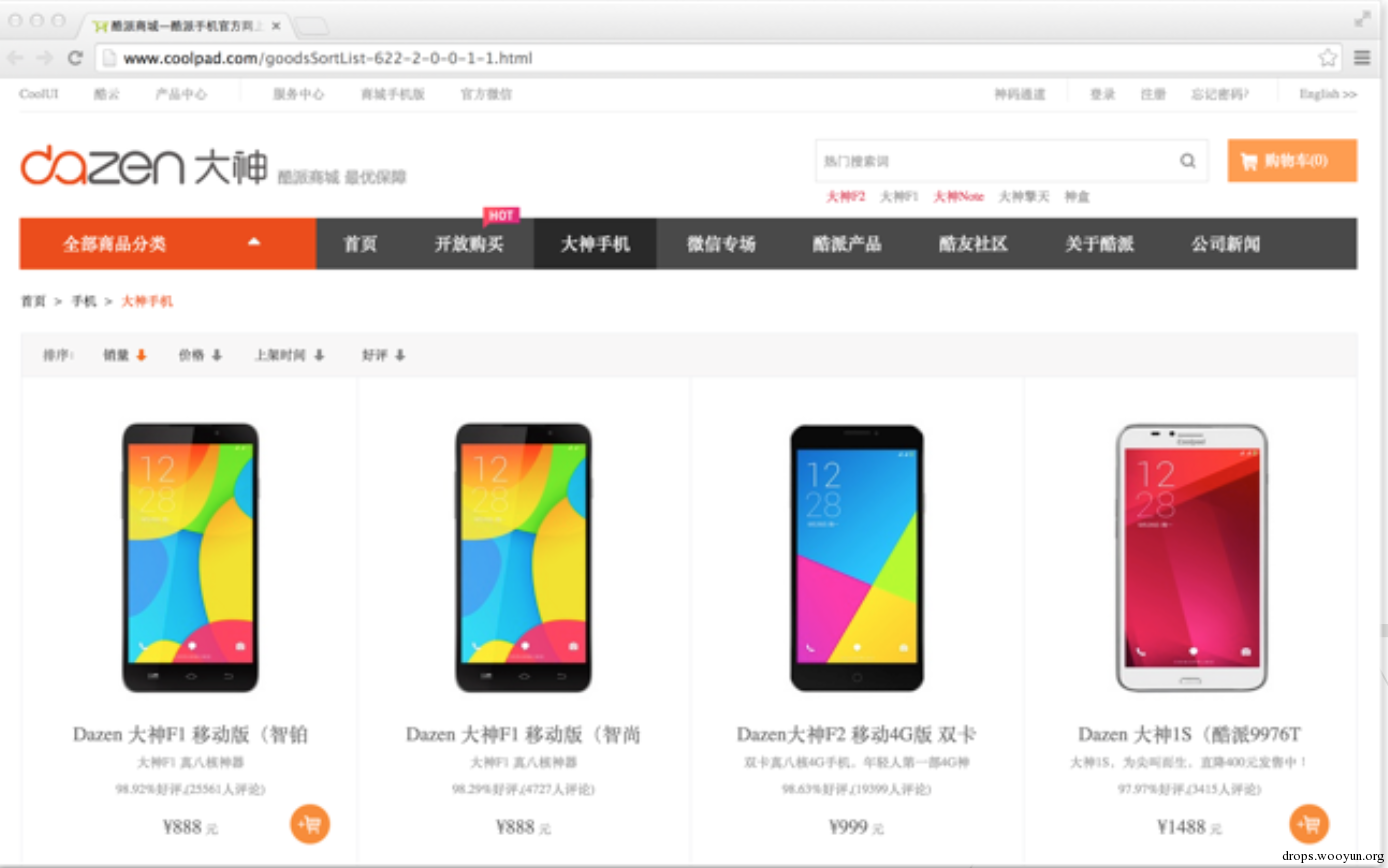

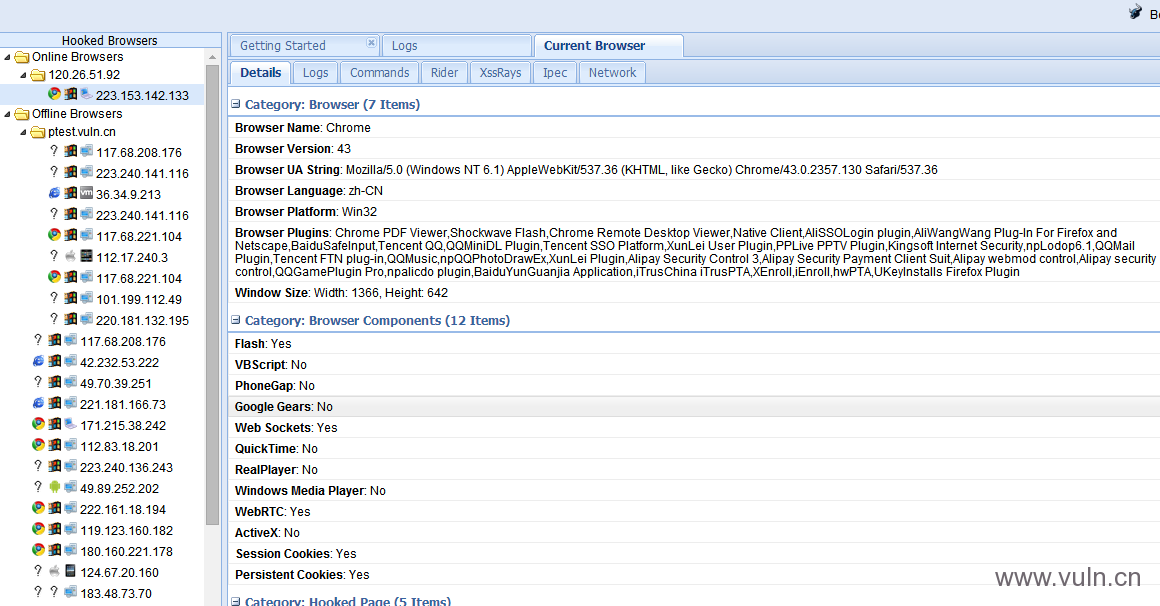

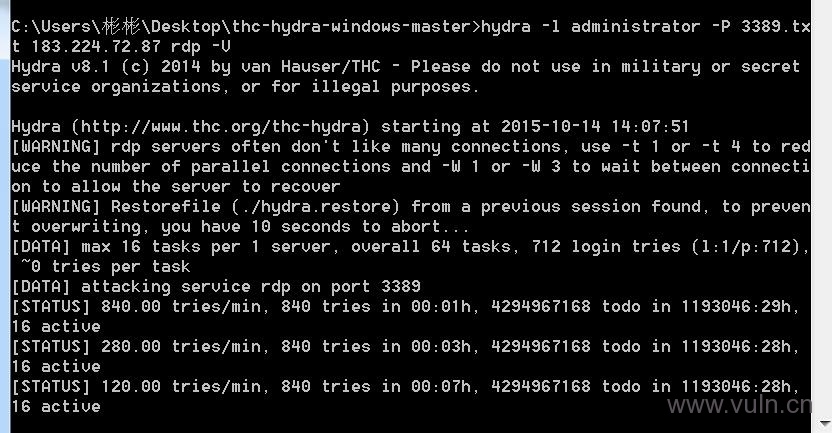

综述

宇龙酷派是中国第三大以及全球第六大智能手机生产厂商。最近我们研究发…继续阅读 »

2016-10-24

4454

0

原文地址:http://drops.wooyun.org/tips/1410

最近看老外的一篇文章说,CVE-2010-2861这个利用方法,只有看到过通过读取password.properties里的password字段,破解SHA-1值登陆后台,或者通过传递哈希登陆后台的,还没见过能直接得到SHELL的。其实我以前和小伙伴讨论过利用application.log本地包含CFM的…继续阅读 »

2016-10-24

3391

0

原文地址:http://drops.wooyun.org/papers/1449

原文链接:http://www.mehmetince.net/codeigniter-object-injection-vulnerability-via-encryption-key/

0x00 背景

大家好,Codeigniter 是我最喜爱的PHP框架之一。和别人一样,我在这个框架中学习了PHP MVC编程。今天,我决定来分析一下Codeigniter的PHP 对象注入漏洞。…继续阅读 »

2016-10-24

5380

0

原文地址:http://drops.wooyun.org/tools/1475

0x00 背景

Cobalt Strike 一款以metasploit为基础的GUI的框框架式渗透工具,Armitage的商业版,集成了端口发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑,mac os 木马生成,…继续阅读 »

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666