2016-10-24

3431

0

原文地址:http://drops.wooyun.org/tips/8053

本文将简要介绍Jscript 9 (Charka)引擎处理数字、对象、函数操作的一些内容。

0x00 Jscript9 的安全机制

IE9开始,微软使用了全新的JavaScript引擎—工程代号Charka版本9的JavaScript引擎。而IE8中它的版本还是5,也就是说5到9之间其实没有什么其他…继续阅读 »

2016-10-24

3706

0

原文地址:http://drops.wooyun.org/papers/7521

IX.1 ActiveX的历史和简单的介绍

说到ActiveX,则不得不提到COM(组件对象模型)。COM出现时要解决的问题是,“能否把软件做到和硬件一样”,硬件的理想情况是比如有人规定了USB的规范,(Server)提供一个USB接口之后,(Client)只要正确实…继续阅读 »

2016-10-24

4218

0

原文地址:http://drops.wooyun.org/tips/16275

0x00 简介

事情得从一个报告说起,有人说网页map.yahoo.co.jp,在IE中进行打印预览时,使用倍率666%会让IE崩溃(至少2016-5-28为止还是这样),为什么IE中会出现这么6的问题呢?从打印预览这个功能看起吧。

(更多…)

2016-10-24

3995

0

原文地址:http://drops.wooyun.org/papers/13898

RES是IE支持的特殊Protocol。它用于从二进制文件中读取资源信息并展示在网页中。由于现在RES已经被微软大老爷削弱成狗,所以本来准备拆两篇的文章干脆就合在一篇写了。文中除非有特殊提示,否则都以IE11为准。

0x00 Res Protocol ABC

res…继续阅读 »

2016-10-24

4545

0

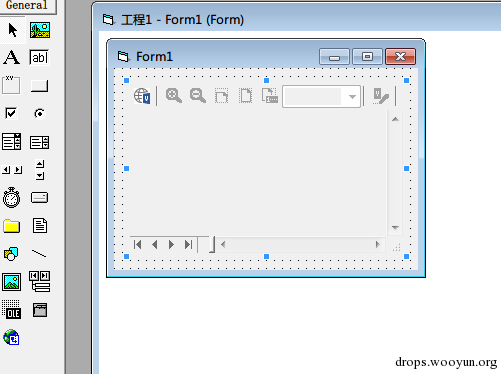

原文地址:http://drops.wooyun.org/tips/10901

0x00 使用Fuzz工具

ActiveX的Fuzzer相当之多,本次我们暂时使用一个老牌但是性能较弱的开源Fuzzer:COMRaider。选择它的原因是它是一个图形化的Fuzzer,界面元素简单。但是说弱则是因为它的测试用例实在太少,而且比较陈旧(但是你可以手动添…继续阅读 »

2016-10-24

5995

0

原文地址:http://drops.wooyun.org/tips/12060

0x00 简介

今天在网上看到平底锅blog上Josh Grunzweig发表了一系列关于利用IDAPython分析malware的教程。感觉内容非常不错,于是翻译成中文与大家一起分享。

Part1 和 Part2 的译文地址:

http://drops.wooyun.org/papers/11849

Part3和Par4原文地址:

http:/…继续阅读 »

2016-10-24

6844

0

原文地址:http://drops.wooyun.org/tips/11849

0x00 序

今天在网上看到平底锅blog上Josh Grunzweig发表了一系列关于利用IDAPython分析malware的教程。感觉内容非常不错,于是翻译成中文与大家一起分享。原文地址:

Part1: http://researchcenter.paloaltonetworks.com/2015/12/using-idapython-to-make-your-life-easier-…继续阅读 »

2016-10-24

4786

0

原文地址:http://drops.wooyun.org/tips/2834

0x00 前言

终于赶上个想写点东西的日子,原本打算继续更新那拖了好久的流量劫持系列的博客和工具。不过中午闲来无事去乌云逛了圈,发现百度的漏洞又双叒叕上头条了!而且还是那个 BDUSS 泄露的问题,记不得这已经是第几回了。尽管这…继续阅读 »

2016-10-24

6305

0

原文地址:http://drops.wooyun.org/papers/16036

0x00 简介

之前有外国牛人发部blog Double Free in Standard PHP Library Double Link List [CVE-2016-3132]

其文章详述了漏洞成因

#!php

<?php

$var_1=new SplStack();

$var_1->offsetSet(100,new DateTime('2000-01-01')); //DateTime will be double-freed

(更多…)

2016-10-24

5102

0

原文地址:http://drops.wooyun.org/web/9845

作者: [email protected]/* */

Blog: http://blog.orange.tw

(更多…)

![Connectify Dispatch指定程序使用指定网卡[运维神器]](http://www.vuln.cn/wp-content/uploads/2016/11/1.jpg)

![网站备案流程_网站备案需要什么[简单明了解决备案各种问题]](http://www.vuln.cn/wp-content/uploads/2014/03/topleft.gif)

![最新BurpSuite 1.7.32 破解版[注册机]下载【无后门版】](http://www.vuln.cn/wp-content/uploads/2018/02/ee462f76d3e2440f67041f92499c36ae.png)

![php一句话后门的几种变形分析[preg_replace函数]](http://www.vuln.cn/wp-content/uploads/2016/11/11.jpg)

![[网盘下载] GB/T 23031. 1 — 2022 工业互联网平台 应用实施指南 第一部分:总则.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/3faee12ec28ab59793fbe1c203b8363f.png)

![[网盘下载] GB/T 41870-2022 工业互联网平台 企业应用水平与绩效评价.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/4ec246e126c4f3a41d9ced588c790998.png)

![[网盘下载] GB/T 36323-2018 信息安全技术 工业控制系统安全管理基本要求.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/f6adb0f6fa49a734846c5873d178bfbc.png)

![[网盘下载] GB/T 32919 -2016 信息安全技术 工业控制系统安全控制应用指南.pdf](http://www.vuln.cn/wp-content/uploads/2023/02/da9420e72b7af6bfb4fa273884dcefc1.png)

云悉指纹

云悉指纹

最新评论

陆邀请码

test那个配置文件的路径在哪里啊

小山支持

Big Tree我和你一样的反应

8848666